by Rubén Valenti | Sep 23, 2024 | Informática, Ciudadanía Digital, TICS, Web

Este es uno de esos temas que aparentan ser muy sencillos, pero en realidad tienen un cierto nivel de profundidad si es que queremos hacer las cosas bien. Tanto así, que en inglés existe el término “naming”, que es una serie de reglas útiles para nombrar una marca teniendo en cuenta la posible reacción de la audiencia, brindar el mensaje adecuado, que sea suficientemente descriptivo, entre otras cuestiones.

El “naming” es una disciplina en sí misma en la que mercadólogos y profesionales del branding pueden asesorarnos a fondo. En ese contexto volvamos al asunto central manteniendo esta idea: nombrar un sitio web es una tarea esencial, la cual requiere de dedicarle suficiente tiempo y energía.

El dominio es la forma con la que identificamos un portal web para diferenciarlo de otro, siendo nombres únicos para este fin. Si bien la máquina reconoce las direcciones IP que identifican númericamente a cada uno, para nosotros como seres humanos sería bien complicado acordarnos de tantas cifras, razón por la cual el formato que conocemos de los dominios es mucho más eficaz. Dicho de otra forma, en vez de tipear un dato como 54.39.134.121 buscamos como tal el nombre de la web.

Si estás próximo a digitalizar tu empresa o proyecto, te sugiero que consideres lo siguiente:

Utiliza nombres cortos. Si bien el límite de los nombres alcanza hasta 63 caracteres, no tenemos por qué usar todos. Si te es posible utilizar dos o tres palabras con las que te ubicarán fácilmente, es mucho mejor. Recordemos que la memoria del consumidor está en mil y una cosas y debemos facilitarle que nos encuentre.

Sin números y guiones, por favor. El añadirlos hará que el nombre de tu web sea más difícil de recordar, además de que los usuarios rara vez los utilizan. Habrá excepciones a esta regla, pero serán muy específicas. Enfoquémonos en facilitar la experiencia del usuario.

Contempla el futuro. Tratemos de pensar en qué queremos que pase con nuestra marca en unos años. Por ejemplo, si el dominio es taqueria27defebrero.com porque el negocio se ubica en una avenida con ese nombre y eventualmente se mueven de lugar, tocará hacer muchos ajustes que podrían haberse evitado. De igual forma, si se llama taqueriacancun.com.mx puede causar conflictos en el branding cuando la empresa quiera expandirse a otros territorios.

Registra las variantes. Puede darse el caso de que la gente se equivoque al escribir nuestra marca. A veces conviene registrar las variantes con errores tipográficos y redirigirlas a nuestra web. Si yo fuera el administrador web de dibaripizzeria.com consideraría registrar divaripizzeria.com, divaripizeria.com, dibaripizzas.com y similares.

Como dato final, quiero aclarar algo: Un dominio no es lo mismo que un sitio web. El dominio es el nombre con el que lo ubicamos y el sitio es el conjunto de código y elementos multimedia que construyeron el diseñador y el programador. El haber registrado lo primero no hace que lo segundo se genere automáticamente. En otras palabras, el dominio podría compararse con la dirección postal y el sitio web, con el edificio .

Fuentes:

León, Manuel (2024, 1 de julio). Cómo elegir un nombre de dominio eficaz. Arsys. https://www.arsys.es/blog/como-elegir-un-nombre-de-dominio-eficaz

Créditos de la imagen: Freepik.

by Rubén Valenti | Sep 15, 2024 | Ciudadanía Digital, Informática, Seguridad Informática, TICS

Colocar nuestro nombre en cualquier buscador es un buen ejercicio, lo que seguramente nos llevará a sorprendernos de lo que encontraremos, porque muy probablemente haya más información sobre nosotros de la que podríamos esperar.

Para la mayoría no es difícil poder diferenciar entre la vida pública y la privada. La primera es todo aquello que hacemos en sociedad y que, por lo tanto, está expuesto a la observación y a ser juzgado por los demás. La segunda se relaciona con nuestra intimidad, esa parte personal de nosotros que deseamos mantener fuera del dominio público.

Una vez que las tecnologías de la información comenzaron a popularizarse, la diferencia entre ambas empezó a volverse un tanto difusa en la práctica. Un claro ejemplo es cuando una persona asiste a cualquier tipo de reunión privada con unos cuantos invitados, hasta que alguno de ellos, en un momento de imprudencia decide subir videos de esta a sus redes sociales. En ese momento está haciendo público algo que en otra época habría quedado en el ámbito de lo personal.

¿Por que es importante aprender de todo esto? Porque cuando se hace mal uso de nuestros datos, eso puede derivar en cuestiones muy complicadas y dañinas como acceso a nuestra información confidencial, envío de publicidad engañosa, ciberacoso, robo de identidad y un muy largo etcétera.

Lo importante es que puedas decidir qué partes de tu vida deseas que se compartan y cuáles no, para lo que puedes seguir las siguientes recomendaciones:

- Revisar los ajustes de privacidad en tus navegadores.

- Crear una contraseña segura siguiendo buenas prácticas.

- Evitar las redes Wi-Fi públicas y si es necesario utilizarlas, hazlo a través de una VPN.

- Revisar qué permisos le das a tus aplicaciones.

- Actualizar tus aplicaciones, comúnmente los desarrolladores robustecen la seguridad de su software con el paso del tiempo.

- No compartas información confidencial en tus redes sociales: a dónde saliste de viaje, fecha de nacimiento, dirección de tu hogar, entre otros.

Estas son solo algunas sugerencias que puedes implementar en tu día a día en favor de tu privacidad digital, seamos ciudadanos digitales cada vez más conscientes.

Fuentes:

Álvarez Caro, M. (2015). Derecho al olvido en Internet: el nuevo paradigma de la privacidad en la era digital. Editorial Reus.

Carlos Fernández Barbudo. (2019). Privacidad (digital). Eunomia, 17, 276–288. https://doi.org/10.20318/eunomia.2019.5033

Créditos de la imagen: Freepik.

by Rubén Valenti | Sep 10, 2024 | Ciudadanía Digital, Gestión de Proyectos, Informática, TICS

Cuando llega el momento de planear y dar seguimiento a un proyecto, es muy fácil sentirnos abrumados al no saber por donde empezar. En un mundo saturado de información, cada vez nos vamos haciendo más conscientes de la necesidad de seleccionar y medir aquella que nos ayudará a tomar las decisiones importantes. Por fortuna, hace más de 100 años hubo alguien que nos dejó un recurso muy útil y relativamente simple de empezar a usar.

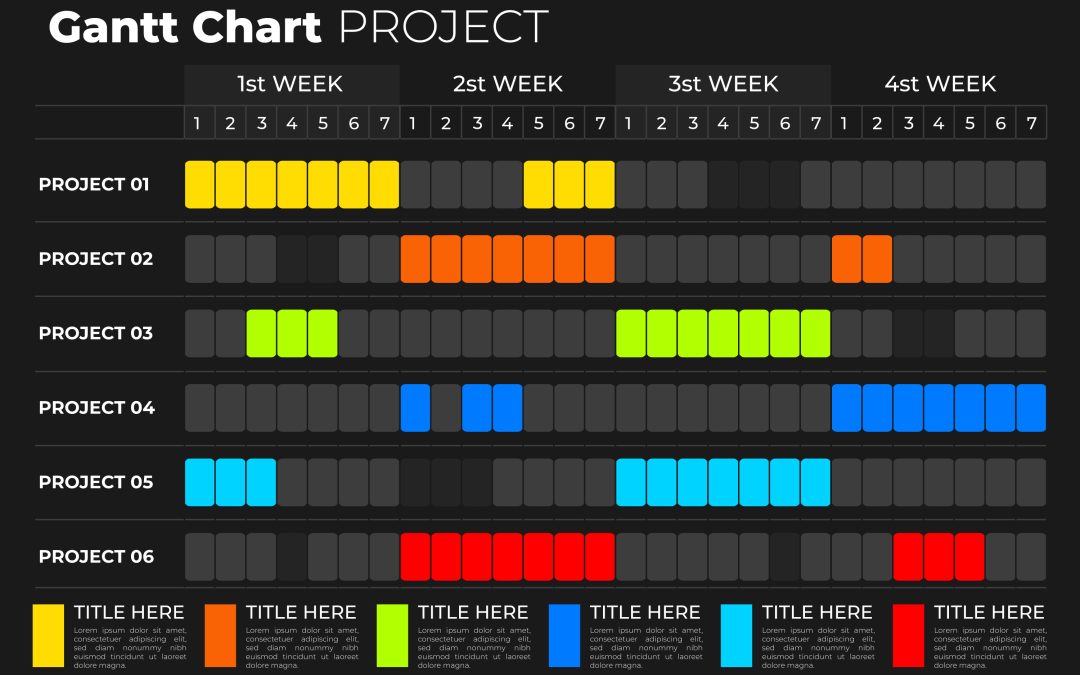

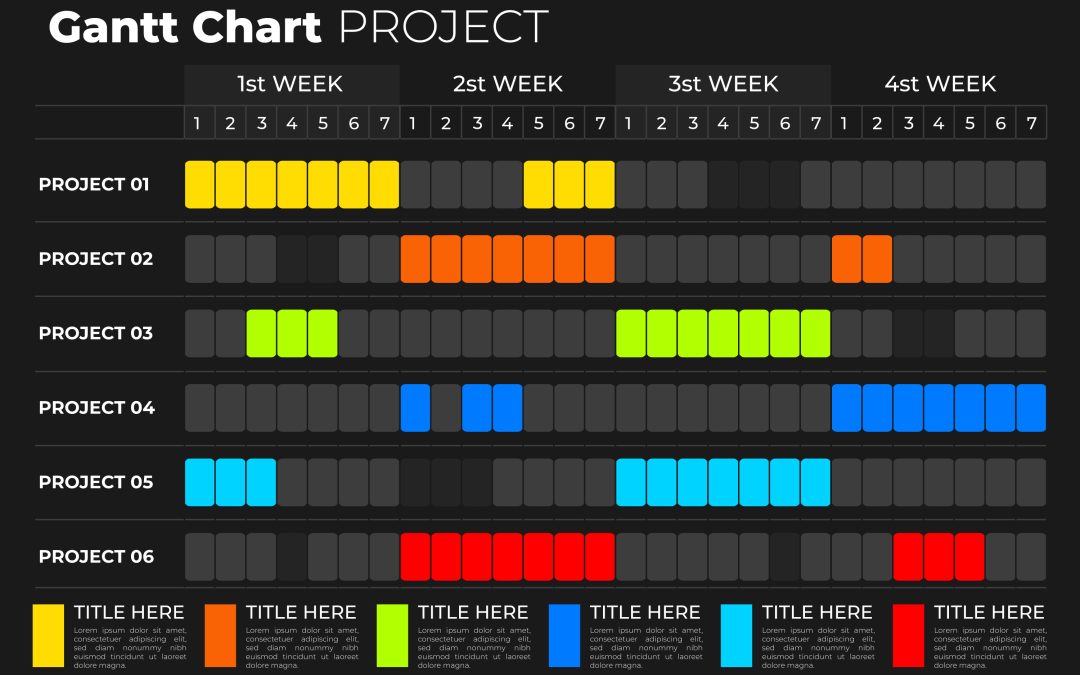

El Ing. Mecánico Henry Laurence Gantt desarrolló el Diagrama de Gantt a inicios del siglo XX, así como distintos métodos para poder medir la productividad y eficiencia. Este se usó en proyectos tan importantes como la Presa Hoover y el Sistema de Carreteras Interestatales de los Estados Unidos.

Como podemos observar en la imagen principal, en el eje horizontal van las medidas de tiempo, mientras que en el vertical se encuentran las diferentes actividades.

Esta aportación es fundamental para el mundo de la administración, la informática y otras disciplinas porque el diagrama permite que las personas encargadas de la supervisión, quienes suelen tener poco tiempo disponible, puedan saber el estado de las tareas con solo dar un rápido vistazo. Recordemos que Gantt fue uno de los impulsores de la administración científica, una corriente con la muy ambiciosa meta de usar los principios de la ciencia para mejorar la productividad en las empresas.

Tengamos presente que esta es una de muchas herramientas, por lo que hay que conocer sus ventajas y limitaciones antes de decidir usarla. El diagrama de Gantt suele funcionar muy bien en proyectos relativamente pequeños, pero en aquellos de mayor tamaño puede ser más difícil llevar un control adecuado.

Fuentes:

Filip, D. (2009). Henry Laurence Gantt’s Contributions to Scientific Management. Review of Management & Economic Engineering, 8(1), 213–218.

Myriam Quiroa , 08 de febrero, 2021. Administración científica: Qué es, principios, ventajas y desventajas. Economipedia.com

Créditos de la imagen: Freepik.

by Rubén Valenti | Sep 1, 2024 | Informática, Ciudadanía Digital, Seguridad Informática, TICS

—¿No perdiste mucho dinero en esa otra inversión del correo electrónico?

—¿Sabes qué, Toby? Cuando el hijo del derrocado rey de Nigeria te manda un correo electrónico directamente pidiendo tu auxilio, tú le ayudas. Su padre dirige todo un país, ¿de acuerdo?

–The Office 2X19

Corría el año 2005, recuerdo que durante una cálida tarde de verano me llegó un correo electrónico muy peculiar. En resumen el texto explicaba que el príncipe de Nigeria había caído en una desgracia temporal para lo que necesitaba urgentemente de mi ayuda. Si yo le enviaba 100 dólares para que él pudiera hacer ciertas gestiones, recuperaría el acceso a su fortuna y me haría heredero de una parte de esta. Toda una ganga…

Afortunadamente, aunque en aquel entonces mis conocimientos del tema eran limitados, tuve el buen criterio de ignorarlo y no pasó a más, pero hay muchas almas desafortunadas a las que no les ha ido tan bien. Recordemos que en aquel entonces recibir un mensaje por medios electrónicos no era tan usual como ahora, por lo que aún te podías dar cierto tiempo para leer algunos con detenimiento.

¿Por qué es tan importante estudiar esto? Porque el modelo de la estafa nigeriana es la base de muchas de las que se usan actualmente como parte de un proceso de ingeniería social, una serie de técnicas cuyo propósito es engañar al usuario para que proporcione a los malhechores datos sensibles o acceso a cuentas.

Aunque estos mensajes fraudulentos se usan desde hace décadas y con los años han ido cambiando en su forma, siguen manteniendo la misma base: Te contacta una figura aparentemente muy importante, solicita de tu ayuda de forma inmediata y si tienes la bondad de auxiliarle, te recompensará abundantemente. Sobra decir que una vez que han conseguido tu información o tu dinero, desaparecerán, como por acto de magia.

¿Qué hacer ante un mensaje de este tipo?

- Es común que en esta modalidad de estafa usen un lenguaje que genere en ti sentido de urgencia. Dicho de otro modo, si tratan de presionarte para que actúes rápido, sospecha y ten mucha precaución.

- No entres a los enlaces ni descargues los archivos adjuntos.

- Una buena regla general es no hacer caso a correos que no tengan relación con nuestra vida profesional o personal. Para este filtro conviene hacernos preguntas estilo ¿Cómo me pude haber ganado el premio de un concurso en el que nunca participé? ¿De qué forma recibió mis datos de contacto esta persona que no conozco?

Como dato curioso para quienes quieran abundar más en el tema, la estafa nigeriana tiene sus bases en la estafa del prisionero español, recurso fraudulento usado mucho antes de la era digital.

Fuentes:

Nord VPN. Estafa Nigeriana, ¿sigue siendo popular el timo del príncipe de Nigeria? https://nordvpn.com/es/blog/estafa-nigeriana/

Créditos de la imagen: Freepik.

by Rubén Valenti | Aug 30, 2024 | TICS, Ciudadanía Digital, Informática

La contraseña es una forma de proteger nuestras cuentas de que otras personas les den mal uso al hacerse pasar por nosotros. Originalmente fueron una medida eficazpara este propósito, pero con el tiempo los delincuentes cibernéticos han ido desarrollando formas cada vez más sofisticadas para obtener las más comunes en poco tiempo.

Podría sorprenderte que a estas alturas las claves de acceso más usadas incluyen “12345”, “admin” y “password”. Lo grave del asunto es que los criminales que rondan la web saben esto a la perfección.

Muchos de los usuarios que tenemos años utilizando computadoras personales y creando cuentas en distintos servicios, tenemos la idea de que sabemos todo sobre las contraseñas. Pero la soberbia y el conformismo son un grave error cuando se trata de proteger nuestra información confidencial, dinero y activos digitales.

¿Cómo podemos protegernos? Estas son algunas pautas que proponen los expertos de Kaspersky para que puedas crear contraseñas más seguras a partir de este momento:

- Que la contraseña sea larga, si es posible, mayor a 10 caracteres.

- Debe ser difícil de adivinar, nada de palabras predecibles.

- Se recomienda que incluya varios tipos de caracteres como números, minúsculas, mayúsculas y otros.

- Evitemos los sustitutos comunes, como cuando usamos 3 para reemplazar la E o 4 para la letra A.

- Un orden poco convencional en las palabras puede ayudar a reforzar la seguridad de la clave.

- Es importante que tu contraseña sea algo que puedas recordar.

- De preferencia no reutilices contraseñas, especialmente para las cuentas importantes.

- Hay ciertas frases y combinaciones que son difíciles de comprometer por ser poco usuales.

Otras prácticas que te permitirán reforzar tu seguridad en el mundo digital incluyen modificar tus contraseñas mensualmente, cambiar las que vienen predefinidas y estar en constante aprendizaje de este tipo de temas.

Todo esto puede parecer innecesariamente abrumador en un principio, pero te aseguro que el hacer caso a las recomendaciones de los expertos te puede ahorrar muchos dolores de cabeza en el futuro.

Fuentes:

Kaspersky. Consejos para generar contraseñas seguras y únicas. https://latam.kaspersky.com/resource-center/threats/how-to-create-a-strong-password

Volle, A. (2024, July 17). password. Encyclopedia Britannica. https://www.britannica.com/technology/password-computing

Créditos de la imagen: Freepik.